Immagini Stock - Hacker Informatico In Maschera E Felpa Con Cappuccio Su Sfondo Binario Astratto Oscurato Volto Scuro Furto Di Dati Frode Su Internet Darknet E Sicurezza Informatica Ai Generativa. Image 208150213

Maschera Hacker Sul Computer Per Il Concetto Di Sicurezza Informatica Illustrazione di Stock - Illustrazione di pirata, tasto: 270068584

hacker criminale che tiene la maschera degli amici per l'hacking sullo schermo del telefono cellulare rubando denaro, criminalità informatica, furto di dati personali, password, illustrazione vettoriale piatta della carta di credito. 28213568

Cyberpunk 2077 Cyberpunk Cosplay Samurai maschera Maschere fantascientifiche maschera informatica Maschera tattica maschera costume Maschera DJ costume maschera-maschera punk maschera informatica - Etsy Italia

Hacker internazionale in pullover nero e maschera nera cercando di hack governo su uno sfondo nero e rosso. Criminalità informatica . Sicurezza informatica Foto stock - Alamy

Immagini Stock - Pirata Informatico Anonimo In Maschera Bianca E Felpa Con Cappuccio. Volto Scuro Oscurato Che Fa Gesto Di Silenzio Su Sfondo Scuro, Ladro Di Dati, Attacco Internet, Darknet E Concetto

Cyberpunk 2077 Cyberpunk Cosplay Samurai maschera Maschere fantascientifiche maschera informatica Maschera tattica maschera costume Maschera DJ costume maschera-maschera punk maschera informatica - Etsy Italia

giapponese mecha oni maschera robot informatica futuristico logo illustrazione 16721989 Arte vettoriale a Vecteezy

Udekit Hacker Maschera V per Vendetta Maschera Costume di Halloween Cosplay Puntelli del Partito Bianco : Amazon.it: Moda

Hacker con maschera anonima concetto di sicurezza informatica attacco informatico criminalità informatica | Foto Premium

Maschera Digitale Olografica Con Croci Sugli Occhi Su Fondo Nero. Concetto Per La Frode Informatica Nel Settore Degli Attacchi Inf Illustrazione di Stock - Illustrazione di attacco, falsificazione: 218863004

my-puzzle-design tappetino per mouse Maschera icona segno. Anonymous simbolo accesso spia. - il giro - 20cm : Amazon.it: Informatica

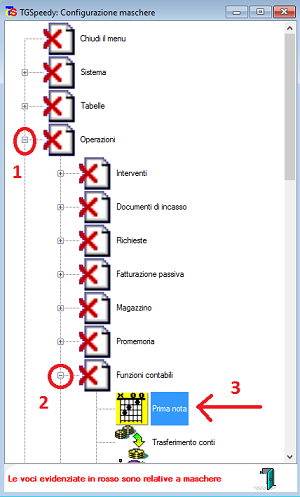

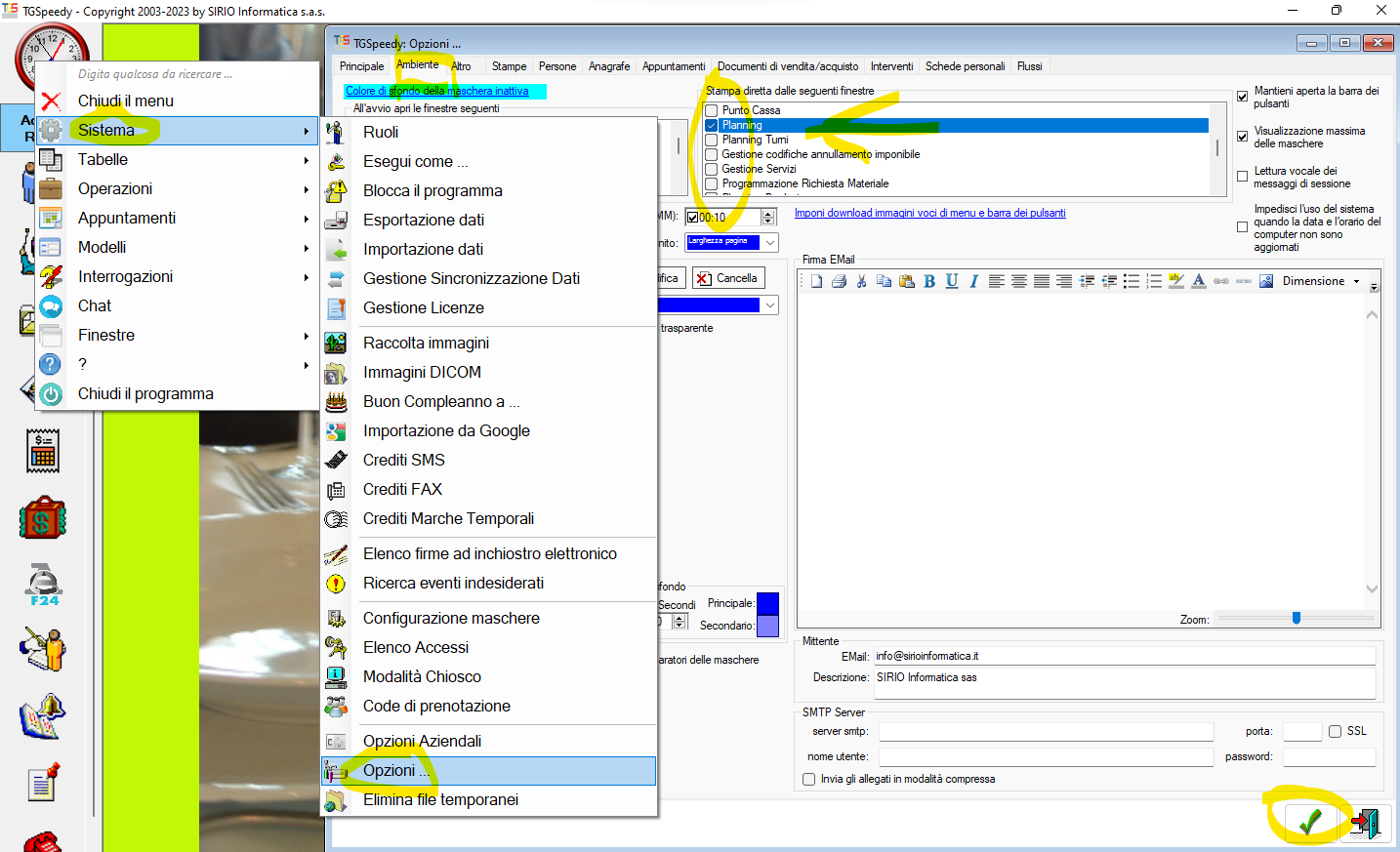

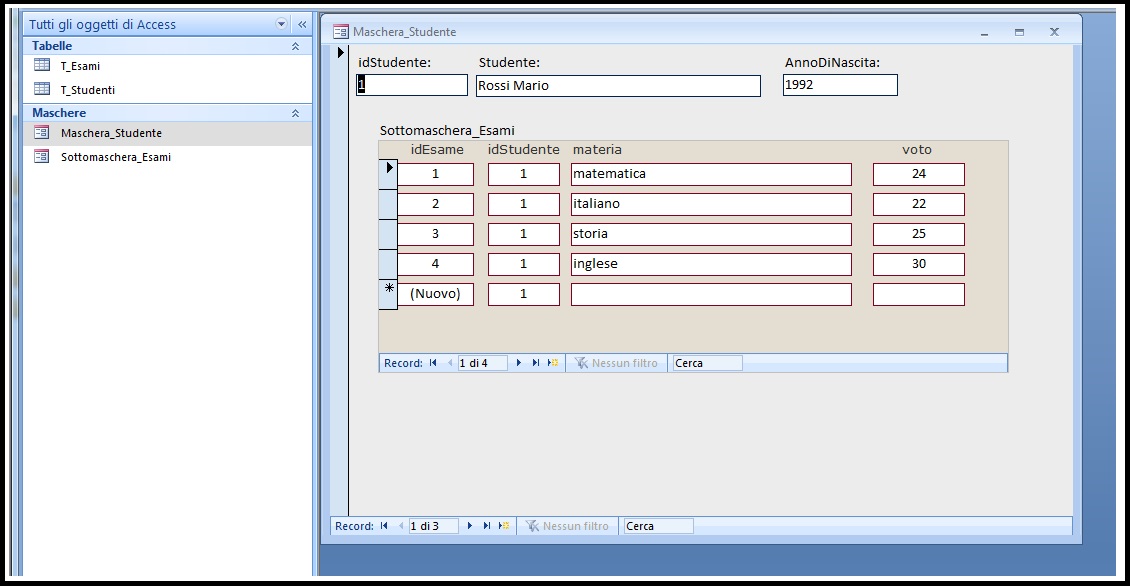

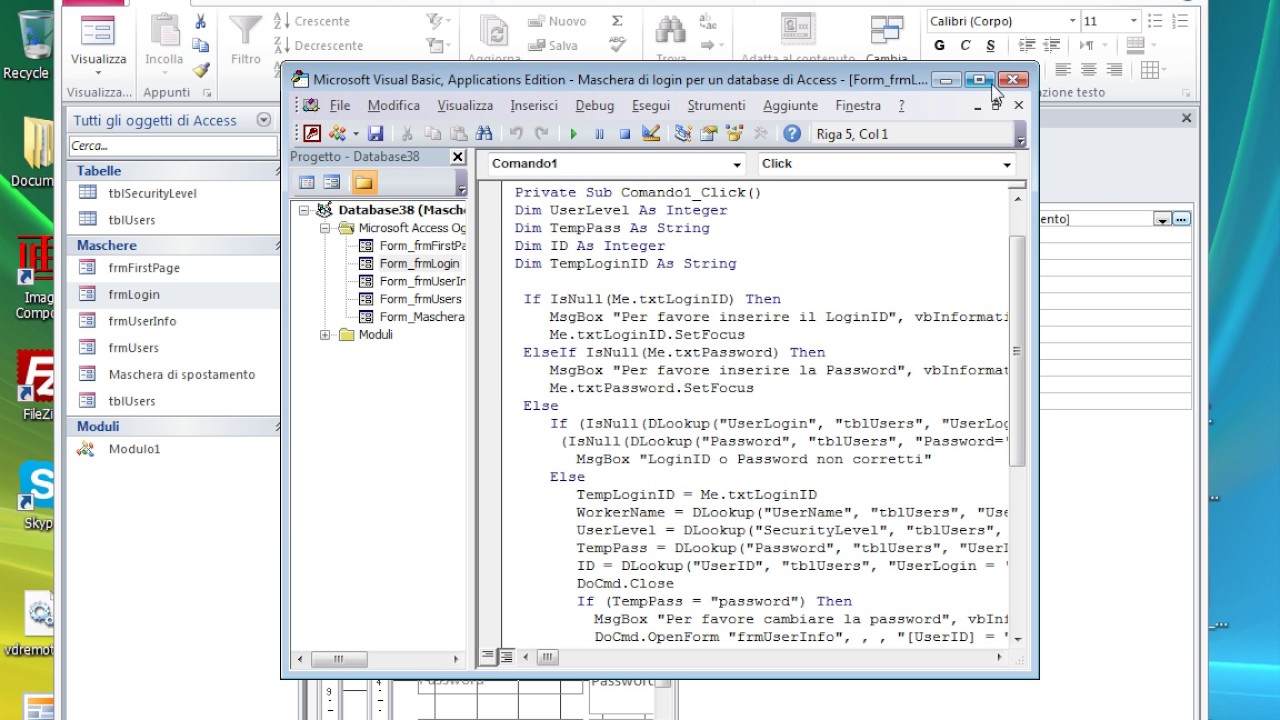

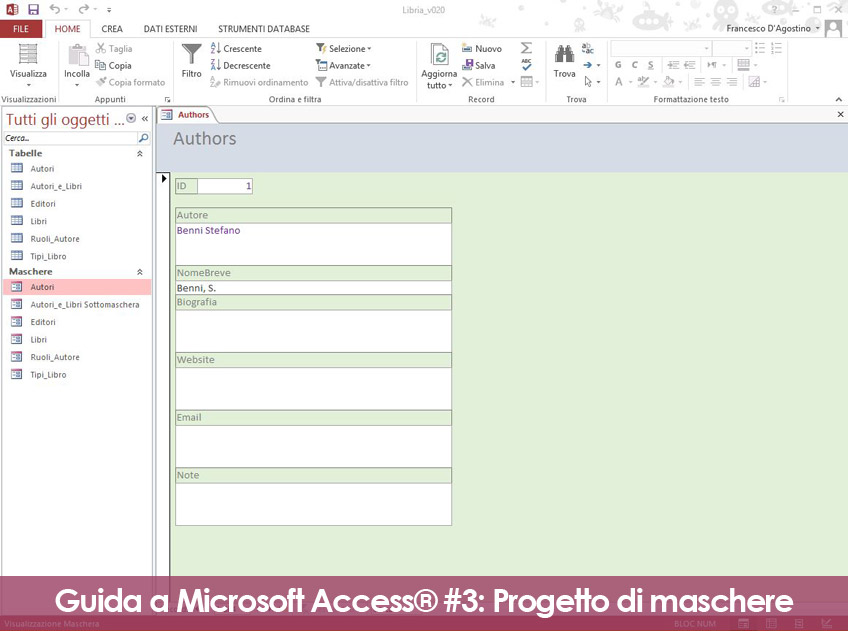

Le maschere Una maschera è un oggetto del database utilizzato principalmente per l'inserimento, la visualizzazione e la modifica dei dati in un database. - ppt scaricare